🔐 2025年版!あなたのパスワードは大丈夫?脆弱性の恐怖と最強防御術

こんにちは!👋 最近、パスワードについて考えたことはありますか?「123456」や「password」なんて使っていませんよね?😱

実は、パスワードの脆弱性は現代のサイバーセキュリティにおける 最大の脅威の一つ なんです。今日は、なぜ弱いパスワードが危険なのか、そしてどうやって自分を守ればいいのかを、分かりやすく解説していきます!

😨 衝撃の事実:世界で最も使われている危険なパスワード

🌍 世界の「危険なパスワード」TOP10

さあ、ここからが本当に恐ろしい話なんです。毎年、セキュリティ会社が発表する「最も使われている危険なパスワード」のランキングを見ると、背筋が凍るような現実が見えてきます。😱

「まさか、こんな単純なパスワードを使っている人なんていないでしょ?」と思うかもしれませんが…現実は想像以上に深刻なんです。

- 123456 – 解読時間:瞬時 ⚡

- 123456789 – 解読時間:瞬時 ⚡

- 12345678 – 解読時間:瞬時 ⚡

- password – 解読時間:瞬時 ⚡

- qwerty – 解読時間:瞬時 ⚡

この表を見て、どう思いますか?「瞬時」って書いてありますが、これは文字通り 1秒もかからない という意味なんです。つまり、ハッカーにとってこれらのパスワードは「パスワードが設定されていない」のと同じなんですよ!

「123456」は過去6年間のうち5年で第1位を獲得!😰

これって、何年もセキュリティの専門家が警告し続けているのに、全然改善されていないってことですよね。なぜこんなことが起きるのでしょうか?

毎年同じパスワードが上位って…学習能力がないのかな?

学習の問題じゃないんだ。人間の記憶能力の限界を超えた要求をしているシステムの問題なんだよ。

🇯🇵 日本特有のパスワード事情

日本の状況はどうかというと…実は海外とそれほど変わりません。でも、興味深いことに、日本には 文化的な背景を反映した独特のパスワード が存在するんです。

日本でよく使われている危険なパスワードを見てみると:

- 🌸 sakura(桜)

- 🍥 naruto(アニメキャラクター)

- 🎮 pokemon(ポケモン)

- 😸 nyanmage(固有名詞)

となっています。

これをみて、「あ、私もアニメキャラの名前使ってる…」なんて思った方、いませんか?😅 日本人らしい選択ではありますが、これらも攻撃者にとっては予測しやすい パスワードなんです。

特に心配になるのは、個人利用と企業利用でパスワードの傾向がほとんど同じだということ。つまり、多くの人が家庭での悪い習慣を職場にも持ち込んでしまっているんですね。これは本当に危険な状況です!

『sakura』や『naruto』も、攻撃者には予測しやすいパスワード。文化的背景を知っている攻撃者には、むしろ狙われやすいんだ。」

🎯 なぜ弱いパスワードを選んでしまうのか?

🧠 人間の心理学

「なんで皆んな、こんなに簡単なパスワードを使ってしまうの?」って思いますよね。実は、これには深い 心理的な理由 があるんです。決して「人々が無知だから」とか「面倒くさがりだから」という単純な話ではないんですよ。

人間の脳の仕組みを考えると、弱いパスワードを選んでしまうのは、ある意味で自然な反応なんです:

- 記憶のしやすさ優先 🤔

- 複雑なパスワードは覚えにくい

- 身近な情報(誕生日、名前)を使いたがる

- 「パスワード疲れ」現象 😵💫

- 覚えるパスワードが多すぎる

- つい使い回してしまう

- 認知バイアス 🙈

- 「自分は大丈夫」と思い込む

- リスクを過小評価してしまう

この現象、実は「パスワード疲れ」と呼ばれていて、現代人の多くが抱えている問題なんです。考えてみてください。銀行、SNS、ショッピングサイト、動画配信サービス…一体いくつのパスワードを覚える必要があるでしょうか?

『パスワード疲れ』は病気じゃない。システムが人間の能力を超えた要求をしている証拠なんだ。だから解決策も『人間を変える』んじゃなくて『システムを変える』ことなんだよ。

平均的な人で 80個以上 のアカウントを持っているという調査もあるんです。これは人間の記憶能力を完全に超えていますよね。だから、システムの方を変える必要があるんです!

でも個人レベルでも「人間に優しいシステム」は作れます。それがパスワードマネージャーや多要素認証。「覚えられないものは機械に任せる」発想の転換なんです。💡

⚔️ サイバー攻撃者の手口を知ろう

さて、ここからは少し恐ろしい話になりますが、敵を知ることは自分を守ることの第一歩 です。現代のサイバー攻撃者がどんな手口を使ってくるのか、しっかりと理解しておきましょう。

「ハッカー」というと、薄暗い部屋でカタカタとキーボードを打っている人を想像するかもしれませんが、実際は全然違います。今の攻撃は 高度に自動化 されていて、一度設定すれば勝手に何万ものアカウントを攻撃し続けるんです。😱

自動で攻撃し続けるって…怖すぎるよ😰

だからこそ『敵を知る』ことが重要なんだ。攻撃手法を理解すれば、適切な対策が見えてくるよ。

💥 主要な攻撃手法

1. ブルートフォース攻撃(総当たり攻撃)

- 仕組み: すべての組み合わせを機械的に試す

- 現実: GPUを使えば数兆回/秒の試行が可能!

- 危険度: 🔴🔴🔴🔴🔴

これは要するに「力技」です。「aaaaa」から始まって「zzzzz」まで、考えられる全ての組み合わせを片っ端から試していく方法。昔は時間がかかりすぎて現実的じゃなかったんですが、今のコンピューターの性能だと…恐ろしいスピードで試行できちゃうんです。

2. 辞書攻撃

- 仕組み: よく使われるパスワードリストで攻撃

- ターゲット: 一般的な単語、名前、日付

- 危険度: 🔴🔴🔴🔴⚪

これは「効率化された攻撃」ですね。攻撃者は、過去に流出したパスワードや、よく使われる単語のリストを持っています。そして、まずはそこから試していくんです。だから「password」とか「123456」は、攻撃開始から 数秒で 見破られてしまいます。

3. クレデンシャルスタッフィング

- 仕組み: 漏洩したパスワードを他サイトで試行

- 恐怖: パスワード使い回しが命取り

- 危険度: 🔴🔴🔴🔴🔴

これが今、最も危険で効果的 な攻撃手法です。どこかのサイトから流出したメールアドレスとパスワードの組み合わせを、他の重要なサイト(銀行とか)で試すんです。なぜこれが効果的かというと…85%の人がパスワードを使い回しているからなんです!😰

3つの攻撃手法の共通点は『自動化』と『大規模』。人力では太刀打ちできないスピードと規模で攻撃してくるんだ。

⏱️ パスワード解読時間の現実

さて、ここで具体的な数字を見てみましょう。「うちのパスワードはどのくらい安全なんだろう?」って気になりますよね。

下の表は、現代の一般的なコンピューターでブルートフォース攻撃を行った場合の、解読にかかる時間の目安 です。見てみてください:

| パスワード長 | 数字のみ | 英数字 | 英数字+記号 |

|---|---|---|---|

| 6文字 | 1秒以下 ⚡ | 5秒 | 5秒 |

| 8文字 | 1秒以下 ⚡ | 1時間 | 8時間 |

| 12文字 | 25秒 | 2,000年 🛡️ | 34,000年 🛡️ |

| 16文字 | 1時間 | 200億年 🛡️ | 400兆年 🛡️ |

この表を見て、何か気づきませんか? そうです、長さが圧倒的に重要 なんです!

8文字の複雑なパスワード(英数字+記号)でも8時間で破られてしまうのに、12文字の英数字だけのパスワードなら2,000年もかかるんです。これが「複雑さより長さ」と言われる理由なんですね。

パスワードは長さこそが最重要! 📏

16文字なら400兆年…これなら安心ですね!

ただし、これは『ランダム』な場合の話。『1234567890123456』なら一瞬で破られるよ。長さ+ランダム性が重要なんだ。

💔 パスワード侵害の深刻な被害

「でも、実際にパスワードが破られたって、そんなに大きな被害はないでしょ?」なんて思っていませんか?それは大きな間違いです!

現実の被害は、想像をはるかに超える深刻さなんです。実際に起きた事例を見ると、背筋が凍るような話ばかり…😰

👤 個人への影響

まずは個人レベルでの被害から見てみましょう。「自分は大したお金も持ってないし、狙われないでしょ」なんて思っている方も要注意です:

- 💰 金銭的被害

- 銀行口座からの不正送金

- ECサイトでの不正購入(過去に200万円の被害事例も)

- ポイントの不正利用

実際に、ニコニコ動画で約17万円相当のポイントが不正利用されたり、楽天やビックカメラで合計約200万円の被害が出た事例もあるんです。「ポイントぐらい大丈夫」なんて思っていたら大間違いですよ!

- 🆔 アイデンティティ盗難

- 個人情報の流出

- なりすまし詐欺の材料に

- 👥 社会的信用失墜

- SNSアカウント乗っ取り

- 知人への迷惑メール送信

特に怖いのは、メールアカウントが乗っ取られること。メールって、他のサービスのパスワードリセットに使われることが多いですよね?つまり、メールを取られると すべてのアカウントが危険 になるんです。

メール乗っ取りって、そんなに危険だったんですね…

メールは『デジタル生活の鍵』なんだ。だからメールアカウントのセキュリティは最優先で強化すべきなんだよ。

🏢 企業への影響

企業レベルになると、被害の規模は桁違いになります。日本でも実際に起きた事例を見てみましょう:

- 📊 データ侵害

- カプコン:15,000件の個人情報流出

- ユニクロ・GU:46万件のアカウント被害

- 💸 経済的損失

- NTTドコモ:1,000台のiPhone不正購入

- セブンペイ:サービス全体終了

セブンペイの事件は本当にひどかったですよね。セキュリティの欠陥が原因で、サービス開始からわずか数ヶ月で サービス全体が終了 に追い込まれました。何億円もの投資が水の泡です。

- 🏥 社会インフラへの影響

- 徳島県半田病院:2ヶ月間システム停止

病院のシステムが2ヶ月も止まるって、想像してみてください。地域医療に与える影響は計り知れません。人の命に関わる問題にまで発展してしまうんです。

こうした被害を見ると、パスワードセキュリティって決して「個人の問題」じゃないことがよく分かりますよね。

パスワードセキュリティは社会全体の問題。一人の弱いパスワードが、最終的に多くの人に影響を与える可能性があるんだ。

- 個人被害:200万円超の金銭被害、アイデンティティ盗難、社会的信用失墜

- 企業被害:データ漏洩(46万件)、サービス終了(セブンペイ等)、社会インフラ停止

- パスワード使い回しが被害拡大の最大要因(85%の人が該当)

- メールアカウントの乗っ取りは特に危険(他サービスの鍵となるため)

- 病院システム停止など社会基盤への影響も深刻

- リスクの非対称性:簡単な攻撃で甚大な被害が発生

🛡️ 最強の防御戦略:多層防御システム

さあ、いよいよ解決策の話です!ここからは 希望に満ちた 内容になりますよ。😊

現代のセキュリティ専門家が推奨する防御戦略は「多層防御」と呼ばれています。これは、一つの防御策に頼るのではなく、複数の防御層を重ねる ことで、たとえ一つが破られても他でカバーするという考え方です。

「多層防御って、なんだか難しそう…🤔」と思うかもしれませんが、実は簡単なんです!例えば、家のセキュリティを考えてみてください。玄関の鍵だけじゃなくて、防犯カメラもあって、警備会社の契約もある。それと同じで、パスワードも「長いパスフレーズ + パスワードマネージャー + MFA」の3層で守るんです。一つダメでも他でカバーできる、完璧を目指すより「攻撃者より一歩先を行く」ことが大切なんですよ。🏠

第1層:🔐 強力なパスフレーズの作成

✨ パスフレーズのススメ

さあ、ここからが解決策の話です!まず最初に理解してほしいのは、従来の「複雑なパスワード」の考え方は もう古い ということです。

従来の複雑パスワード ❌ P@ssw0rd123!

これ、実は覚えにくく、弱いパスワードなんです。

このタイプのパスワード、覚えるのが大変な割に、実はそれほど強くないんです。攻撃者は「aを@に変える」「oを0に変える」「末尾に数字を付ける」といった変換パターンも知っているからです。

一方、新世代のアプローチがこちら:

新世代パスフレーズ ✅ HorsePurpleHatRunBayLifting

長い、覚えやすい、強力!

どうですか?こっちの方が覚えやすそうじゃないですか?「馬、紫、帽子、走る、湾、持ち上げる」って、変な組み合わせだけど頭に残りやすいですよね。

このように覚えやすい単語を組み合わせたものを「パスフレーズ」って呼んだりします。

🎯 パスフレーズ作成のコツ

実際にパスフレーズを作るときのポイントを説明しますね。これらのルールを守れば、安全で覚えやすいパスワードが作れます:

- 4-5個の無関係な単語 を組み合わせる

- 最低16-20文字 を目指す

- 個人情報は避ける(名前、誕生日など)

- 有名な引用句は使わない

- 任意で記号や数字 を追加(必須ではない)

例えば、今適当に思い浮かんだ単語で作ってみると:

- 「RainbowCoffeeBookTurtleMountain」

- 「SpaceshipCookieGuitarOceanDance」

どうですか?覚えられそうでしょ?しかも20文字以上あるので、セキュリティも抜群です!

確かに覚えやすそう!でも無関係な単語って、どうやって選べばいいの?

目の前にあるもの、好きな食べ物、趣味の単語…何でもいいよ。大切なのは『他の人が予測できない組み合わせ』にすることなんだ。

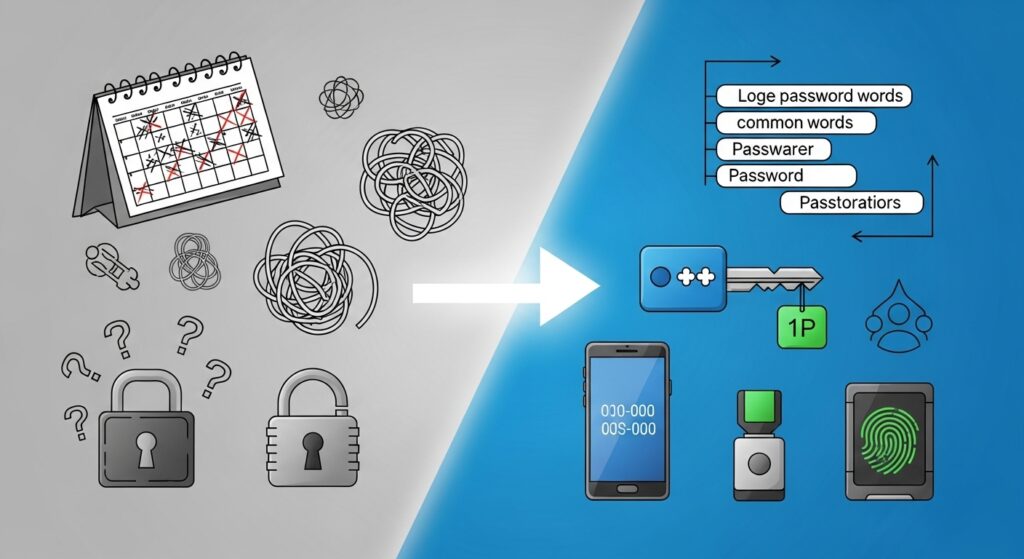

第2層:🤖 パスワードマネージャーの活用

さて、パスフレーズは素晴らしいですが、一つ問題があります。「全部のサイトで違うパスフレーズを覚えるなんて無理!」って思いませんか?😅

そうなんです。平均的な人は80個以上のアカウントを持っているって言われているので、全部違うパスフレーズなんて人間には不可能です。

でも大丈夫!その問題を解決してくれる 救世主 がパスワードマネージャーなんです。

なぜパスワードマネージャーが必要?

パスワードマネージャーが解決してくれる問題は、これらです:

- 👤 数十個のパスワードを代わりに管理

- 🔒 サイトごとで異なる強力なパスワード作成

- 🛡️ 正規サイトを自動判別

最後の「正規サイトを自動判別」って、意外と知られていない機能なんですが、フィッシング対策にはすごく重要なんです。パスワードマネージャーは、偽サイトでは自動入力してくれません。つまり、「あれ?自動入力されないな」って気づいたら偽サイトの可能性があるってことです。

🏆 おすすめパスワードマネージャー

どのパスワードマネージャーを選べばいいかって、迷いますよね。日本でも使いやすい主要なサービスを比較してみました:

- 1Password 🥇:日本語完全対応、直感的で使いやすい、家族プランが人気

- Bitwarden 🥈:無料プランが充実、オープンソースで安心、技術者に人気

- LastPass 🥉:老舗で安定、無料プランあり(機能制限あり)

個人的には、1Passwordの有料版 を使っていますが、本当に快適です!日本語サポートが完璧で、家族みんなで安全にパスワード共有できるのが素晴らしい。月額500円程度で家族全員のセキュリティが守れると思えば、コスパは抜群ですよ。

初心者の方は Bitwardenの無料プラン から始めて、慣れてきたら1Passwordに移行するのもおすすめです。す。慣れてきて、もっと高度な機能が欲しくなったら他のサービスを検討してみてください。

全部のパスワードを一箇所に集めるって、逆に危険じゃないの?

各サイトで弱いパスワードを使い回すより、強力なマスターパスワードで保護された方がずっと安全だよ。

✨1passwordはこちらから

第3層:🛡️ 多要素認証(MFA)の必須化

最後の砦となるのが、多要素認証(MFA)です。これは 本当に重要 なので、ぜひ最後まで読んでくださいね!

パスワード + 追加の認証要素

要するに、「パスワードだけじゃ足りないから、もう一つ確認させて」っていう仕組みです。これがあると、たとえパスワードが盗まれても、アカウントは守られるんです。

実際、Microsoftの調査によると、MFAを有効にするだけで 99.9%以上のアカウント攻撃を防げる という結果が出ています。これって、ものすごい効果ですよね!

🔐 認証要素の種類

認証要素は3つのカテゴリーに分けられます:

- 知識情報(知っているもの)

- パスワード、PIN

- 所持情報(持っているもの)

- スマホアプリ、ハードウェアキー

- 生体情報(自分自身)

- 指紋、顔認証

MFAは、この中から2つ以上を組み合わせる認証方式なんです。

🏅 MFA手法の安全性ランキング

「どのMFA手法を使えばいいかわからない」という方のために、安全性の順番をつけてみました:

- 🥇 ハードウェアキー(YubiKeyなど)

- 🥈 認証アプリ(Google Authenticator、Authy)

- 🥉 SMS認証(推奨されないが無いよりマシ)

SMS認証は「推奨されない」と書きましたが、これは「SIMスワップ詐欺」という攻撃手法があるからです。でも、何もしないよりは 圧倒的にマシ なので、まずはSMSからでも始めてください!

慣れてきたら、Google AuthenticatorやAuthyのような認証アプリに移行するのがおすすめです。

「MFAって面倒じゃないですか?毎回スマホ見るのとか…」と思うかもしれませんが、慣れると5秒もかからないんです。それに、Microsoftの調査だと99.9%以上の攻撃を防げるんですよ!5秒の手間で99.9%安全になるって、すごいコスパですよね?だから最近の企業は「MFA必須」にしているところが多いんです。個人でも絶対に設定すべきですね。📱✨

5秒の手間で99.9%の攻撃を防げる。パスワードが盗まれても、攻撃者はあなたのスマホを持っていないからね。

- 多層防御は現代セキュリティの基本戦略

- 第1層:長いパスフレーズ(16-20文字、4-5個の無関係な単語)

- 第2層:パスワードマネージャー(Bitwardenが初心者におすすめ)

- 第3層:多要素認証(99.9%以上の攻撃を防御可能)

- パスフレーズは複雑性より長さが重要

- パスワードマネージャーで各サイト固有の強力パスワードを自動生成

- MFAはハードウェアキー > 認証アプリ > SMS の順で安全

✨おすすめハードウェアキー

📋 現代のベストプラクティス:NIST & CISAガイドライン

ここで重要な話をします。実は、パスワードに関する「常識」が ここ数年で大きく変わった んです!

あなたがこれまで「当たり前」だと思っていたセキュリティルールの多くは、もう古くなってしまっているかもしれません。

🔄 パラダイムシフト

まず、古い常識と新しい常識を比べてみましょう。きっと驚くと思います:

古い常識 ❌

- 90日ごとのパスワード変更必須

- 複雑性重視(大文字小文字数字記号必須)

- パスワードのコピペ禁止

新しい常識 ✅

- 定期変更は 禁止

- 長さ重視(最低8文字、推奨15文字以上)

- パスワードマネージャー推奨

「えっ、定期変更が禁止?」って思いますよね。実は、定期的にパスワードを変更させると、人々は「Summer2024!」を「Summer2025!」みたいに、ちょっとだけ変える傾向があることが分かったんです。これって、攻撃者にとってはかえって予測しやすくなってしまうんですよね。

だから、侵害の証拠がない限り、パスワード変更は不要 というのが、現在の専門家の共通見解なんです。

でも、会社のIT部門に『3ヶ月ごとに変更しろ』って言われてるよ…

古いポリシーを使っている会社はまだ多いね。でもNISTガイドラインを見せて、『セキュリティを向上させるため』に新しい方針を提案してみるといいよ。

🎯 現代の「強いパスワード」3原則

アメリカのサイバーセキュリティ・社会基盤安全保障庁(CISA)が推奨する、理想的なパスワードの条件はこちらです:

- 📏 Long(長い):最低16文字

- 🎲 Random(ランダム):予測不可能

- 🆕 Unique(ユニーク):サイトごとに異なる

この「Long, Random, Unique」という標語、覚えやすいですよね!これが現代のパスワードセキュリティの基本なんです。

Long, Random, Unique…覚えやすいね!

そう!『長く、ランダムで、ユニーク』。この3つを意識するだけで、パスワードセキュリティは劇的に向上するんだ。

- パスワードの常識が大きく変化:定期変更は禁止、長さ重視に

- NIST新ガイドライン:複雑性要求の廃止、パスワードマネージャー推奨

- CISA 3原則:Long(長い)、Random(ランダム)、Unique(ユニーク)

- 定期変更の害:予測可能な変更パターン(Summer2024→Summer2025)を誘発

- 現代のベストプラクティス:最低8文字、推奨15文字以上

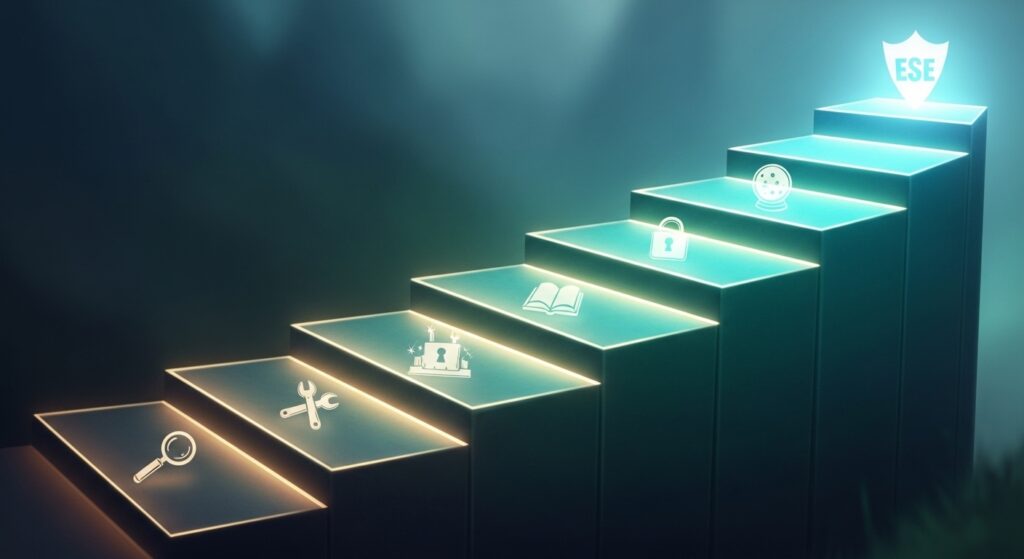

🚀 実践!今すぐできる5ステップ

「理屈は分かったけど、実際に何から始めればいいの?」という方のために、具体的な行動プランを用意しました。一度に全部やろうとすると大変なので、段階的に進めていきましょう。

重要なのは完璧を目指すことではなく、今より少しでも安全になること です。小さな一歩でも、踏み出すことが大切ですよ!

ステップ1:🔍 現状チェック

まずは自分の現状を把握しましょう。正直に答えてくださいね:

- [ ] 「123456」や「password」を使っていないか確認

- [ ] 同じパスワードを複数サイトで使い回していないか確認

「使い回ししてる…」って方、安心してください。あなただけじゃありません。85%の人が使い回しているんですから!大切なのは、これから改善することです。

ステップ2:🛠️ ツール導入

次に、必要なツールを揃えましょう:

- [ ] パスワードマネージャーを選んで導入

- [ ] 重要なサイトでMFAを有効化

まずはBitwardenの無料プランから始めてみることをおすすめします。いきなり有料サービスに手を出すと、挫折する可能性が高いので。

ステップ3:🔐 パスワード更新

ここが一番大変な作業ですが、重要度の高いサイトから 順番に進めましょう:

- [ ] 重要度の高いサイトから順番に強力なパスワードに変更

- [ ] パスワードマネージャーで自動生成を活用

重要度の順番:

- 最優先:銀行、メール、パスワードマネージャー

- 高優先:SNS、ECサイト、クラウドサービス

- 中優先:動画配信、ゲーム、その他

一度に全部やろうとしないでくださいね。1週間に5-10サイトぐらいのペースで十分です。

ステップ4:🎓 学習継続

セキュリティは「一度設定したら終わり」ではありません:

- [ ] 最新のセキュリティ情報をチェック

- [ ] 家族や同僚にも知識を共有

情報収集のおすすめ:

- IPAのセキュリティ情報をたまにチェック

- パスワードマネージャーのセキュリティ監査機能を活用

- 「Have I Been Pwned」で自分のメールアドレスが漏洩していないかチェック

ステップ5:🔮 未来への準備

最後に、次世代の技術にも目を向けておきましょう:

- [ ] パスキーなどの新技術を調査

- [ ] パスワードレス認証への移行準備

パスキーはまだ普及途上ですが、GoogleやApple、Microsoftが積極的に推進している技術です。対応サイトが増えてきたら、ぜひ試してみてください。

「うわー、やることがいっぱい…😅」と思った方、安心してください!一度に全部やる必要はありません。まずはパスワードマネージャーを入れて、銀行とメールだけ変更するだけでもOK。「昨日の自分より安全」を目指しましょう!🚶♂️

全部を1週間でやる必要はないよ。『完璧』より『継続』。毎日少しずつでも、1年後には大きな違いになるからね。

- 段階的なアプローチ:一度にすべてやろうとせず、重要度順に実施

- ステップ1:現状チェック(使い回し、弱いパスワードの確認)

- ステップ2:ツール導入(パスワードマネージャー、MFA設定)

- ステップ3:パスワード更新(銀行・メール→SNS・EC→その他の順)

- ステップ4:継続学習(最新情報のチェック、知識の共有)

- ステップ5:未来準備(パスキーなど新技術への対応)

- 重要な心構え:完璧を目指さず「攻撃者より一歩先を行く」こと

🌟 まとめ:認証の未来

パスワードセキュリティは、一人一人の意識改革 から始まります。でも個人の努力だけでは限界があるのも事実。

🎯 重要なポイント

- 長いパスフレーズ を使う

- パスワードマネージャー で管理

- MFA を必ず有効化

- 定期変更は不要(NISTガイドライン)

- パスワードレス 技術への移行準備

🚀 未来への展望

業界は パスキー などのパスワードレス認証へと移行中です。これらの新技術は:

- 🔒 より安全(公開鍵暗号使用)

- 😊 より簡単(生体認証など)

- 🌐 より便利(デバイス間同期)

セキュリティって難しそうで避けてたけど、意外とできそう!とりあえずパスワードマネージャーを試してみようかな

それだけで大成功だよ!セキュリティは攻撃者より一歩先を行くことが重要なんだ。

セキュリティの意識を持つように行動してみよう!