🚨 2025年上半期サイバー攻撃レポート:デジタル脅威が現実世界を震撼させた半年間

🔍 エグゼクティブサマリー

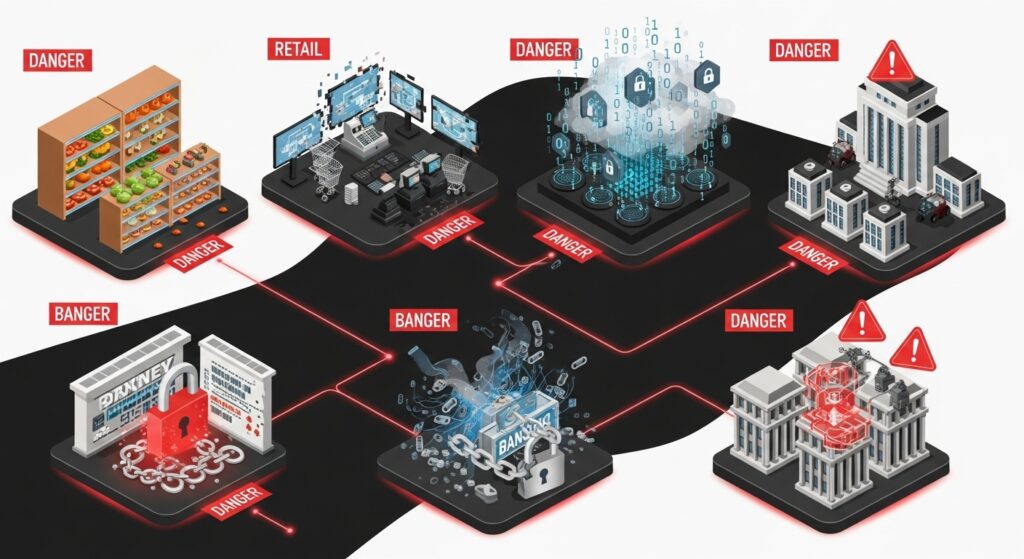

皆さん、想像してみてください。朝起きてスーパーに行ったら、食料品の棚がほとんど空っぽ。病院に行っても電子カルテが使えず、市役所の手続きも全てストップ。これが2025年上半期に実際に起きた出来事なんです。

2025年上半期は、サイバー攻撃がデジタル空間から物理世界へ直接的な影響を与える新時代の到来を告げました。もはや画面の向こうの出来事ではなく、私たちの日常生活を直撃する脅威となったのです。

今期を振り返ると、特に目立ったのは以下のような特徴でした:

- 🏭 重要インフラへの攻撃激化

- 🎭 AIを活用した巧妙な詐欺

- 🔗 サプライチェーン攻撃の常態化

- 🌍 地政学的緊張とサイバー戦争の融合

これらのトレンドを見ると、「もうサイバー攻撃は他人事じゃない」ということがはっきりと分かります。

🏆 2025年上半期 最も影響の大きかったサイバー攻撃TOP5

さて、ここからが本題です。今回のレポートでは、単純に「データが何件漏洩した」という数字だけでなく、実際に私たちの生活にどれだけ影響を与えたかという観点で事件をランキングしました。正直言って、どの事件も「これは映画の話?」と思うような規模なんです。

🥇 第1位:UNFI食料品サプライチェーン崩壊事件

「デジタル攻撃が物理的飢餓を生んだ日」

まず第1位から衝撃的です。これはもう、サイバー攻撃の概念を完全に変えた事件と言っても過言ではありません。

🎯 被害組織: United Natural Foods Inc.(北米最大の食品卸売業者)

💰 経済損失: 3億5000万~4億ドル

📅 発生時期: 2025年6月

🔥 何が起きたのか?

この事件の恐ろしいところは、攻撃者がデータを盗んだり、お金を要求したりするだけでなく、実際に人々の食卓に影響を与えたことです。想像してみてください:

- ホールフーズの主要サプライヤーがサイバー攻撃でシステム全停止

- 業務が「紙とペン」の手作業に逆戻り

- 北米全土3万店舗で食料品不足発生 🛒💔

友人がアメリカに住んでいるんですが、「スーパーに行っても野菜コーナーがガラガラで、本当に困った」と言っていました。これが現代のサイバー攻撃の現実なんです。

💡 教訓

デジタル攻撃が物理世界に直接影響する時代の到来を象徴する事件。一つのシステム障害が、数百万人の食卓に影響を与えました。もうサイバーセキュリティは「IT部門の問題」じゃないということが、痛いほど分かる事例です。

🥈 第2位:英国大手小売業への「Scattered Spider」襲撃

「人間の心理を狙い撃ちした産業規模詐欺」

第2位は、技術的には解決できるはずの問題が、「人間の優しさ」を悪用されることで大惨事になった事例です。IT担当者なら誰でも「あ、これやってしまいそう…」と思う手口なんです。

🎯 被害組織: Marks & Spencer、Harrods、Co-op Group

💰 経済損失: M&Sで推定3億ポンドの利益打撃

🔧 攻撃手法: ソーシャルエンジニアリング

🎭 巧妙な手口

この攻撃の恐ろしいところは、高度なハッキング技術を使わずに、人間の「助けたい」という気持ちを利用したことです:

- 攻撃者がIT担当者を装ってヘルプデスクに電話 📞

- 「緊急のパスワードリセットが必要」と説得

- 多要素認証を回避して侵入成功

- ランサムウェア「DragonForce」を展開

想像してみてください。深夜に「システムが止まって困っている同僚」から電話がかかってきたら、あなたは疑いますか?多くの人は「助けてあげよう」と思うはずです。攻撃者はまさにその心理を狙ったんです。

🚔 法執行機関の対応

英国で17歳~20歳の4名が逮捕される国際的事件に発展

この事件の後、多くの企業で「電話でのパスワードリセット禁止」というルールができました。でも、本当に困っている人をどう助けるかという新たな課題も生まれています。

🥉 第3位:160億件認証情報スーパーリーク

「パスワードの大量破綻時代」

第3位は数字を見ただけで圧倒されます。160億件って、地球人口の2倍以上ですよ。一人が複数のアカウントを持っているとはいえ、この規模は異常です。

📊 規模: 160億件のユーザー名・パスワード

📈 インフォスティーラー攻撃: 前年比800%増加

🌐 影響範囲: Apple、Facebook、Google等から流出

🔄 サイバー犯罪の産業化

これがもう、完全にビジネス化されているんです。昔は個人の趣味でハッキングしていた時代から、今は完全に組織化された産業になっています:

インフォスティーラー → データ収集 → 犯罪ブローカー → 攻撃者

この巨大データベースが他のあらゆる攻撃を「より簡単・安価」に実行可能にしています。

「自分のパスワードは大丈夫」と思っている方、一度 https://haveibeenpwned.com で確認してみてください。きっと驚愕すると思います。

🏅 第4位:セパー銀行ハッキング事件(イラン)

「侵害を装った影響力工作」

第4位は「え、これって本当にハッキング?」と思わせる事件です。お金が目的じゃなくて、政治的な混乱を起こすのが狙いだったんです。

🎯 被害組織: セパー銀行(イラン最古の金融機関)

👥 影響人数: 4200万人の顧客

🎯 真の目的: 政府への不信を煽る情報戦

🕵️ 異例の特徴

普通のハッカーなら絶対にやらないことばかりやっているんです:

- SNS(Instagram、WhatsApp)で犯行を大々的に宣伝

- 軍高官の口座情報を意図的に公開

- 非現実的な高額身代金(4200万ドル)

→ 金銭目的ではなく、政治的混乱が真の狙い

これって、もうハッキングというより「サイバー戦争」ですよね。データを盗むことより、そのニュースが広まることの方が重要だった事件です。

🏅 第5位:政府機関への猛攻

「公共サービスを人質にした脅迫」

最後は政府機関への攻撃ですが、これがまた深刻な問題を浮き彫りにしています。

📈 攻撃増加率: 前年同期比65%増(208件)

🎯 主要標的: 米国が35%を占める

💰 身代金要求: 最高1200万ドル(スロバキア測量機関)

🏛️ 被害事例

政府機関が攻撃されると、私たち市民の生活に直撃するんです:

- スペイン・メリリャ市:復旧に3週間

- クリーブランド市裁判所:司法機能が数週間麻痺

- ピアース郡図書館:33万6000件の個人情報漏洩

図書館の本が借りられなくなったり、裁判が延期になったり。攻撃者は「市民生活を人質に取って」政府に圧力をかけているんです。

- 第1位 UNFI事件:サイバー攻撃が食料供給網を直撃、物理的影響を実証

- 第2位 英国小売業攻撃:人間心理を悪用したソーシャルエンジニアリングの脅威

- 第3位 160億件情報漏洩:認証情報の大量流出でサイバー犯罪が産業化

- 第4位 セパー銀行事件:金銭目的ではなく政治的混乱を狙った新型攻撃

- 第5位 政府機関攻撃:公共サービスを人質にした組織的恐喝の激化

共通点:すべて「技術の問題」を超えて「社会の問題」に発展している

🔬 2025年上半期の脅威トレンド分析

さて、個別の事件を見てきましたが、全体を通して見えてくる「パターン」があります。これを理解することで、来る攻撃に備えることができるんです。

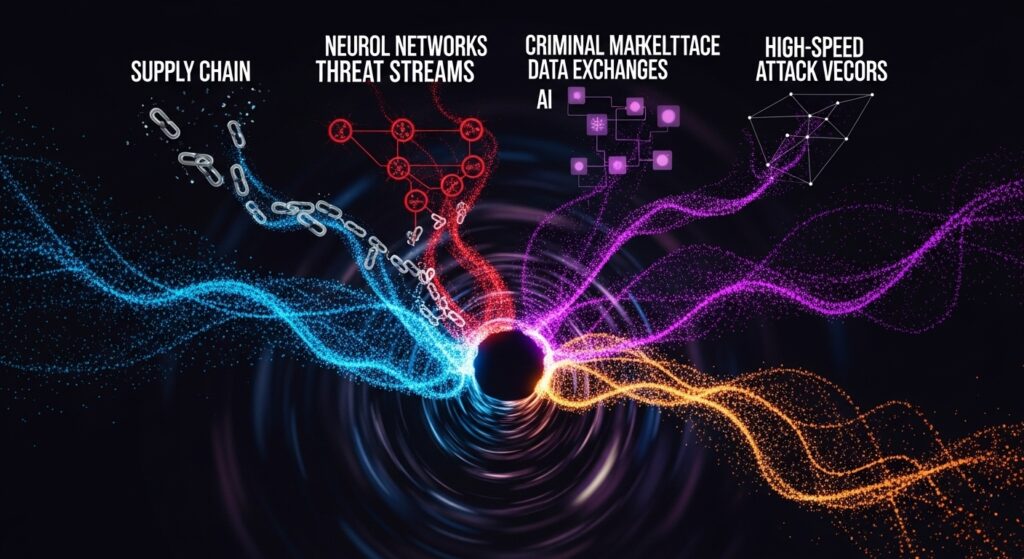

🔗 1. サプライチェーン攻撃の戦略化

「最強の砦より、最弱のパートナーを狙え」

攻撃者も賢くなっています。大企業に直接攻撃するより、セキュリティが甘い取引先を経由した方が楽だと気づいたんです。

実際の数字を見ると:

- 79件の攻撃で690組織が被害

- 7800万人以上の個人情報に影響

- Adidas、TalkTalkなど大手企業が連鎖被害

これは「チェーンは最も弱い輪で決まる」ということわざを、サイバーセキュリティで実証した形です。

🤖 2. AI兵器化の現実化

「機械学習vs人間の判断力」

もうSF映画の世界じゃありません。AIが実際に悪用され始めています。

- 完璧な文法のフィッシングメール大量生成

- 音声クローンによるビッシング(電話詐欺)

- CFOのディープフェイクで37億円詐取事件

特に恐ろしいのは、今まで「日本語が変だから怪しい」と判断できていたフィッシングメールが、今や完璧な日本語で送られてくることです。

🏭 3. サイバー犯罪の産業化(CaaS)

「犯罪のサービス化とプラットフォーム経済」

犯罪者の世界にも「分業制」が生まれています:

初期アクセスブローカー → RaaSオペレーター → アフィリエイト実行犯

技術的障壁が劇的に低下し、攻撃が「民主化」されています。つまり、プログラミングができない人でも、お金さえあれば攻撃ツールを「購入」できる時代になったということです。

⚡ 4. 攻撃スピードの加速化

「発見される前に攻撃完了」

最後に、これが一番怖いトレンドかもしれません:

- ランサムウェア攻撃の潜伏期間:わずか4日間

- 防御側の対応時間が極端に短縮

- 「スピード勝負」の時代へ

昔は数ヶ月かけてゆっくり侵入していた攻撃者が、今は「見つかる前に一気に攻撃を完了させる」戦術に変わっています。これは防御側にとって非常に厳しい状況です。

🌍 地政学的戦場:サイバー冷戦の激化

想像してみてください。朝起きてニュースを見ると「中東で紛争激化」の報道。その数時間後には「米国の水道施設にサイバー攻撃」という速報が流れる。これはもう偶然ではありません。2025年は、地政学的な出来事とサイバー攻撃がリアルタイムで連動する時代になったんです。

🚨 新たな現実:「紛争の予告編」としてのサイバー攻撃

従来の戦争は「宣戦布告→戦闘開始」という流れでしたが、現代では「サイバー攻撃→地政学的圧力→場合によって物理的衝突」という新しいパターンが生まれています。

実際の連動例(2025年上半期):

- イスラエル・ガザ情勢悪化 → 48時間以内に米国重要インフラへの攻撃が急増

- ウクライナ情勢の節目 → 欧州の物流ハブへの攻撃タイミングが一致

- 台湾海峡の緊張 → 米国防衛産業基盤への「偵察活動」活発化

これはもはや「サイバー戦争の前哨戦」と呼ぶべき状況です。

🇮🇷 イランの脅威激化:「復讐の代理戦争」

イランのサイバー戦略は、直接的な軍事衝突を避けながら最大の政治的ダメージを与える「非対称戦争」の典型例です。

🎯 攻撃の特徴と実例

主要攻撃グループ:

- CyberAv3ngers(サイバー復讐者): 米国の水道施設を重点標的

- Cyber Avengers: イスラエルの製造業・エネルギー施設

- Shahid Hemmat Group: 防衛産業基盤への長期潜伏攻撃

2025年上半期の具体的攻撃:

- 米国水道施設への連続攻撃(3-5月)

- ペンシルベニア州、テキサス州、カリフォルニア州の複数施設

- HMI(ヒューマンマシンインターフェース)への不正アクセス

- 幸い大規模停水は回避、しかし「やろうと思えばできる」能力を誇示

- イスラエル製造業への「Operation Flood」(4月)

- 半導体関連企業3社の生産ライン停止

- ワイパー型マルウェア「StoneDrill 2.0」の使用確認

- データ完全消去により復旧に2-3週間

- 米国防衛産業基盤への「Sleeper攻撃」(継続中)

- レイセオン、ロッキード・マーティン関連企業への潜伏

- 将来の軍事行動時の「サプライズ攻撃」準備の疑い

💡 イラン式攻撃の特徴

- タイミングの政治性: 外交交渉や軍事行動と完全に連動

- 象徴的標的選択: 攻撃対象が「アメリカの生活」を象徴(水道、電力など)

- 段階的エスカレーション: 警告→デモンストレーション→実害の順で進行

🇷🇺 ロシアの戦略的妨害:「灰色地帯作戦」の巧妙化

ロシアのサイバー戦略は「戦争とは呼べないレベルで最大限の妨害を行う」ことに特化しています。

🎯 APT28(Fancy Bear)の進化した戦術

新たな標的領域:

- 欧州物流ハブ: ハンブルク港、ロッテルダム港への偵察活動

- NATO供給線: 東欧諸国の鉄道・道路管制システム

- エネルギー相互接続: 北欧とバルト諸国間の電力網

2025年の注目事例:

- 「Ghost Fleet作戦」(2-3月)

- バルト海沿岸の港湾管理システムへの侵入

- GPS妨害装置との連携により船舶航行を混乱

- 「技術的障害」として偽装、政治的責任回避

- 東欧鉄道網への「Phantom Brake」攻撃(4月)

- ポーランド、チェコの貨物鉄道制御システム侵入

- 軍事物資輸送のタイミングで「偶然の」システム障害

- 復旧に72時間、NATO演習スケジュールに影響

🧠 ロシア式「否認可能作戦」の特徴

- 技術的偽装: 常に「システム障害」として説明可能

- タイミングの巧妙さ: 重要な軍事・政治イベントと「偶然」一致

- 連携作戦: サイバー攻撃 + 情報戦 + 外交圧力の三位一体

🇨🇳 中国の長期戦略:「デジタル真珠湾」への準備

中国のアプローチは他国と根本的に異なります。即座に破壊するのではなく、「いざという時に麻痺させる能力」を静かに構築しているんです。

🕵️ 「事前配置(Pre-positioning)」戦略の全貌

Volt Typhoon(電圧台風)作戦の実態:

- 期間: 2021年から継続中(4年以上の長期作戦)

- 標的: 米軍基地、港湾、空港、通信インフラ

- 目的: 台湾有事の際の米軍対応能力を事前に削ぐ

2025年上半期で発覚した侵入先:

- 太平洋軍事基地群

- グアム・アンダーセン空軍基地の航空管制システム

- ハワイ・パールハーバーの港湾管理システム

- 日本・横須賀基地の補給システム

- 西海岸重要インフラ

- ロサンゼルス港・長ビーチ港のコンテナ管理システム

- カリフォルニア電力網の制御システム

- シアトル・タコマ空港の航空交通管制

- 通信・金融ハブ

- シリコンバレーのデータセンター群

- ニューヨーク金融地区のネットワークインフラ

⚡ 「デジタル真珠湾」シナリオとは?

中国の戦略を専門家は「デジタル真珠湾」と呼んでいます:

Phase 1(平時): 重要インフラに静かに侵入・潜伏 Phase 2(危機時): 政治的圧力として一部システムを「デモンストレーション攻撃」 Phase 3(有事): 同時多発的にインフラを麻痺させ、軍事対応能力を削ぐ

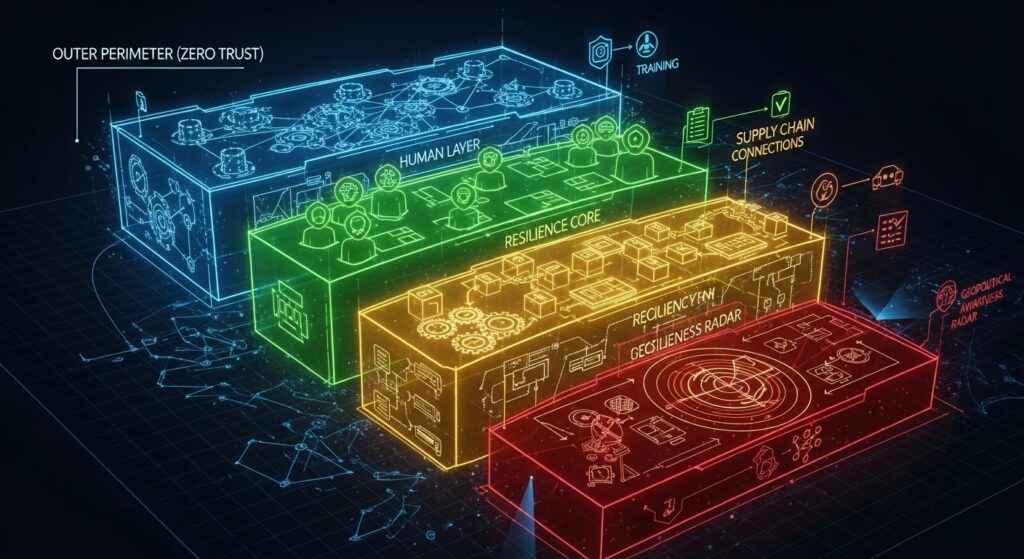

🛡️ 戦略的必須要件:新時代のサイバーレジリエンス

ここまで読んでいただいて、「で、結局何をすればいいの?」と思っている方も多いでしょう。安心してください。専門家の立場から、本当に効果のある対策をお教えします。

1. 🔐 ゼロトラストの徹底実装

「誰も信頼するな、すべてを検証せよ」

昔の「社内は安全、社外は危険」という考え方は、もう通用しません。社内にいる人も、社内のシステムも、すべて「疑ってかかる」のがゼロトラストです。

具体的には:

- 内部ネットワークも「信頼できない」前提で設計

- 明示的検証と最小権限アクセスの実践

「え、社員を信頼しないなんて失礼じゃない?」と思うかもしれませんが、これは人を疑うのではなく、「システムとして安全を確保する」ということです。

2. 👤 人間レイヤーの要塞化

「最後の砦は人間の判断力」

Scattered Spiderの攻撃を見て分かるように、今や「人間」が最大の脆弱性になっています。でも、同時に最強の防御にもなり得るんです。

🔧 技術的対策:

- FIDO2/パスキーによるフィッシング耐性MFA

- 厳格な本人確認プロセス

🎓 訓練:

- 高度なビッシング・ソーシャルエンジニアリング対応シミュレーション

「うちの社員は大丈夫」と思っているあなた、一度プロのソーシャルエンジニアに社員をテストしてもらってください。きっと驚くと思います。

3. 🔗 サプライチェーンリスク管理

「パートナーの安全=自社の安全」

サプライチェーン攻撃が常態化した今、取引先のセキュリティは「他人事」ではありません。

実践すべきこと:

- アンケート評価から継続的監視へ

- ゼロトラスト原則をサードパーティ接続にも適用

「取引先にセキュリティ要求するなんて関係悪化しそう…」という心配は分かりますが、実際に攻撃を受けた時の損害と比べれば、多少の摩擦は許容範囲です。

4. 🏥 レジリエンス重視への転換

「防御から回復力へ」

2025年の攻撃を見ると、「100%防げる」というのは幻想です。重要なのは「攻撃を受けた時に、いかに早く復旧するか」です。

- 侵害前提のインシデント対応計画

- ITとOTの厳格なセグメンテーション

- イミュータブルバックアップの定期復旧テスト

特にバックアップは「取っている」だけでは意味がありません。「復旧できる」ことを定期的に確認してください。

5. 🌍 地政学的インテリジェンス統合

「世界情勢がサイバー脅威の先行指標」

これは今年初めて重要性が認識された要素です。

- 地政学的リスク分析をセキュリティ戦略に統合

- 国際情勢監視による脅威予測

例えば、中東で紛争が起きたら、米国や日本の重要インフラへの攻撃が増える可能性が高まります。こうした「予兆」を見逃さないことが重要です。

🔮 2025年下半期の展望

正直なところ、上半期だけでこれだけの被害が出ているので、下半期は「さらに悪化する」と考えた方が良いでしょう。

📈 予測されるトレンド

準備しておいてほしいのは、以下のような攻撃の進化です:

🤖 AIの悪用進化

- より巧妙なディープフェイク詐欺

- AI生成コンテンツの大量攻撃

上半期でも37億円の被害が出ましたが、下半期はもっと巧妙になると予想されます。「本物と見分けがつかない」レベルのディープフェイクが出てくるでしょう。

🔓 「暗号化なし」恐喝の増加

- データ窃取のみでの脅迫モデル

- 復旧時間短縮への対抗策

「データを暗号化して使えなくする」のではなく、「データを盗んで公開すると脅す」だけの攻撃が増えています。バックアップがあっても関係ないので、より厄介です。

🌐 国家と犯罪の境界曖昧化

- ハイブリッド脅威の常態化

- 政治的・経済的目的の融合

セパー銀行の事例のように、「お金が目的なのか、政治的混乱が目的なのか分からない」攻撃が増えるでしょう。対策も複雑になります。

💭 最後に:新時代のサイバーセキュリティ思考

長い記事を最後まで読んでいただき、ありがとうございました。

2025年上半期が示したのは、サイバー攻撃がもはやIT部門だけの問題ではないという厳しい現実です。

考えてみてください:

🍎 食料品店の棚が空になり

🏥 病院のシステムが止まり

🏛️ 裁判所が機能停止する

これが現代のサイバー攻撃の真の姿です。「うちには大したデータがないから大丈夫」「中小企業は狙われない」という考えは、もう通用しません。

🎯 今日から始める3つのアクション

この記事を読んだ皆さんに、ぜひ今日から実行してほしいことがあります:

- 🔄 マインドセットの転換: 「もし攻撃されたら」→「攻撃されている前提で」

- 🤝 全社的な取り組み: IT部門だけでなく、全部門でのセキュリティ意識向上

- ⚡ スピード重視: 4日間の攻撃サイクルに対応できる迅速な検知・対応体制

🌟 希望的な話も…

暗い話ばかりでしたが、希望もあります。攻撃者が進化すれば、防御技術も進化します。AI攻撃にはAI防御で、スピード攻撃にはスピード対応で対抗できます。

重要なのは「知ること」と「備えること」。この記事が皆さんの組織を守る一助になれば幸いです。

サイバーセキュリティは「完璧」を目指すものではありません。「今日より明日、少しでも安全に」という継続的な改善の積み重ねです。

一緒に、デジタル社会を安全にしていきましょう! 💪✨

🔍 データ出典: Identity Theft Resource Center (ITRC)、HIPAA Journal、各種セキュリティベンダーレポート

📅 レポート対象期間: 2025年1月~6月

⚠️ 免責事項: 本レポートは公開情報に基づく分析であり、具体的なセキュリティ対策については専門家にご相談ください。

このブログが皆様の組織のサイバーセキュリティ向上に役立つことを願っています。質問やご意見がございましたら、コメント欄でお聞かせください! 💬✨